邁克菲實驗室:移動威脅回升勢頭顯著

報告顯示出第二季度的可疑URL增長了16%,數字簽名的惡意軟件樣本增長了50%。在網絡攻擊和間諜活動方面,發生了一些“大事”,其中包括針對全球比特幣基礎設施的多重攻擊,同時還有針對美國和韓國軍事資產的 Operation Troy 間諜行動。

邁克菲實驗室研究人員識別出了網絡犯罪份子用以盜取金錢和機密信息的常見伎倆,它們包括:

•針對網銀的惡意軟件。很多銀行實施雙因素身份驗證,要求客戶使用用戶名、密碼和通過短信發送至移動設備的移動交易驗證碼 (mTAN) 登錄在線賬戶。邁克菲實驗室研究人員發現了四大類移動惡意軟件可采集傳統用戶名和密碼,然后截獲包含銀行賬戶登錄憑據的短信。這樣,不法分子就能直接訪問賬戶并進行資金劃轉。

•欺騙性交友應用程序。邁克菲實驗室發現誘使用戶注冊以獲取根本不存在的付費服務的交友和娛樂應用程序呈激增態勢。用戶本來期待通過訪問心儀對象的資料發現有緣人,但最后卻傷心地發現只是騙局一場。受害者不僅僅“破財”,更嚴重的是保存在設備中的用戶信息會被不法分子竊取和出售。

•木馬程序。研究顯示,越來越多的合法應用程序“被變身”成間諜軟件。它們會收集大量個人用戶信息(聯系人、通話記錄、短信、位置)并將其上傳至攻擊者的服務器。

•虛假工具。網絡犯罪份子還會將惡意應用程序偽裝成有用工具,例如,一些應用程序實際上是用以收集和轉發有價值的個人數據的間諜軟件。

邁克菲實驗室高級副總裁 Vincent Weafer表示:“移動網絡犯罪的發展態勢正變得越來越明晰,網絡犯罪團伙對于那些最有效、最有利可圖的盜取手段了然于胸。在其它網絡犯罪比較成熟的方面,雖然破解數字認證充滿了技術挑戰,但是攻克銀行賬戶所帶來的巨大利益往往讓不法分子敢于鋌而走險;像交友、娛樂應用程序欺詐之類的伎倆往往由于缺乏足夠的重視,從而使這種欺詐行為屢屢發生;此外,還有一些常見欺詐就是瞄準了移動世界最流行的“貨幣”:個人用戶信息。”

除了移動威脅,二季度威脅報告還顯示,攻擊者的適應能力越來越強,他們能夠針對商務活動所依托的不同基礎設施靈活調整攻擊戰術,并創造性地結合中斷、干擾和毀壞等方式來“掩護”高級針對性攻擊:

•勒索軟件。過去兩個季度,邁克菲實驗室“記錄在案”的勒索軟件樣本數量高于往年各期的總和。二季度新樣本數量超過 320,000,是去年同期的兩倍以上,這充分證明了這種伎倆的盈利能力。

•數字簽名惡意軟件。二季度,帶合法證書的惡意軟件增長 50%,新樣本數量達到 120 萬,與一季度的下降相比回升顯著。通過合法認證機構驗證的非法代碼日漸增多,這不可避免地影響了人們對全球認證體系的信任。

•可疑 URL。二季度可疑 URL 的增長表明,“受感染”站點仍是惡意軟件的重要傳播途徑。六月末,邁克菲實驗室識別的可疑 URL 總數達 7,470 萬,較一季度增長 16%。

•垃圾郵件數量。二季度全球垃圾郵件持續猛增,數量超過 5.5 萬億。約占全球電子郵件總量的 70%。

•針對比特幣基礎設施的攻擊。二季度比特幣市場的突然活躍吸引了網絡犯罪份子的目光。除了破壞性的分布式拒絕服務攻擊(DDoS) 外,犯罪份子還借助可利用計算機資源竊取虛擬貨幣的惡意軟件來感染受害者的設備。

•Operation Troy 行動。邁克菲實驗室的表明,今年三月和六月發生的針對韓國銀行和媒體公司的攻擊實際上與自 2009 年開始的持續網絡間諜活動有關。根據對相關證據的研究,這一間諜行動旨在通過主引導記錄 (MBR) 攻擊入侵美國韓國軍事系統、找尋并刪除機密文件、必要時毀壞該系統。

責任編輯:和碩涵

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

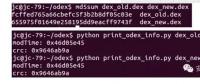

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡