信息安全案例:信息展示最小化原則

在每次給CISP們進(jìn)行信息安全技術(shù)培訓(xùn)和意識(shí)培訓(xùn)時(shí),我一般都會(huì)強(qiáng)調(diào)一個(gè)理念, 信息展示最小化,即給你的用戶展示的信息應(yīng)該是你需要向他展示的信息,除此之外的任何信息都是需要保護(hù)的。相信很多學(xué)員在培訓(xùn)時(shí)聽

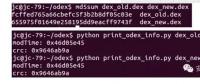

在每次給CISP們進(jìn)行信息安全技術(shù)培訓(xùn)和意識(shí)培訓(xùn)時(shí),我一般都會(huì)強(qiáng)調(diào)一個(gè)理念, “信息展示最小化”,即給你的用戶展示的信息應(yīng)該是你需要向他展示的信息,除此之外的任何信息都是需要保護(hù)的。相信很多學(xué)員在培訓(xùn)時(shí)聽了,但是并沒有真正意識(shí)到信息最小化原則的意義,或者是覺得這樣做太麻煩。如果對(duì)此不能理解,請(qǐng)參見以下的真實(shí)案例。 2008年奧運(yùn)會(huì)前,我實(shí)施了北京的很多政府網(wǎng)站滲透測試,在其中一個(gè)政府門戶網(wǎng)站測試中,滲透進(jìn)入了網(wǎng)站中。采取的方法和利用都很簡單,利用了系統(tǒng)開放日志和一個(gè)腳本開發(fā)的問題。 北京市各政府門戶網(wǎng)站,都屬于首都之窗政府網(wǎng)站群的一部分,但是這些網(wǎng)站,有些是集中托管在首信機(jī)房中,也有的是自己管理。出于安全的考慮,首都之窗網(wǎng)站 群集中由首信公司進(jìn)行安全保障,其中有一項(xiàng)保障機(jī)制就是各門戶網(wǎng)站應(yīng)開放自己的網(wǎng)站訪問日志給首信公司進(jìn)行集中采集,集中分析。我進(jìn)行滲透測試的網(wǎng)站也不 例外,由于網(wǎng)站是構(gòu)建在IIS上的,因此管理人員采取了將日志存放目錄設(shè)置為網(wǎng)站的目錄,可以從web訪問(此方式可能為首信的統(tǒng)一要求),首信通過定制開發(fā)的程序,每天從互聯(lián)網(wǎng)上通過web下載將日志下載到日志服務(wù)器上進(jìn)行保存。 發(fā)現(xiàn)此問題問題后,我安排了一名測試人員將日志下載下來,讓他通過日志訪問記錄,嘗試還原出網(wǎng)站的目錄和文件結(jié)構(gòu)基本情況。在還原的過程中,測試人員看到了以下的日志記錄:

從以上記錄中,可以看出網(wǎng)站上存在一個(gè)/admin/yhglqwe.asp的腳本文件,因?yàn)樵L問記錄上的返回值200,表示訪問成功。 隨后測試人員嘗試直接通過http://www.xxxx.gov.cn/admin/yhglqwe.asp直接從互聯(lián)網(wǎng)訪問此腳本,意外的發(fā)現(xiàn)訪問成功,并且打開了測試網(wǎng)站系統(tǒng)的用戶管理頁面,測試表明已經(jīng)可以對(duì)用戶進(jìn)行操作。 幸好我們只是測試人員,不是一名攻擊者,否則系統(tǒng)上會(huì)多幾個(gè)后門賬戶了。 總結(jié)問題的原因:網(wǎng)站對(duì)腳本的調(diào)用沒有進(jìn)行限制,正常情況下應(yīng)該登錄驗(yàn)證后才能調(diào)用此腳本,而腳本并無此驗(yàn)證功能,只有調(diào)用到就可以操作用戶。開發(fā)人員通過給腳本起一個(gè)無規(guī)律的名稱,因?yàn)楣粽卟恢牢募拿Q,無法調(diào)用而保證安全。但是,日志系統(tǒng)把這一秘密給暴露了。 問題的解決:最終在防火墻上設(shè)置策略,只允許來自首都之窗的日志采集服務(wù)器的IP地址對(duì)日志進(jìn)行訪問(當(dāng)時(shí)考慮到還可以采用FTP,采集日志需進(jìn)行驗(yàn)證,由于首都之窗的采集日志程序已經(jīng)開發(fā)確定為從Web下載,無法修改,因此放棄)。 案例給我們的啟示:在信息安全中,我們無法保障我們的系統(tǒng)會(huì)存在什么樣的問題,但是,我們應(yīng)該保證我們的系統(tǒng)盡量減少信息的泄露,也許就是這簡單的工作, 就能保障你的系統(tǒng)免受一次可能的攻擊。如果沒有這個(gè)日志開發(fā)的要求,我相信被測試網(wǎng)站的這個(gè)漏洞也很難被發(fā)現(xiàn),因?yàn)槲覀儫o法知道這個(gè)調(diào)用用戶管理功能的腳 本德名稱。 為了你的信息系統(tǒng)安全,請(qǐng)記住“信息展示最小化”原則。

責(zé)任編輯:葉雨田

免責(zé)聲明:本文僅代表作者個(gè)人觀點(diǎn),與本站無關(guān)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實(shí),對(duì)本文以及其中全部或者部分內(nèi)容、文字的真實(shí)性、完整性、及時(shí)性本站不作任何保證或承諾,請(qǐng)讀者僅作參考,并請(qǐng)自行核實(shí)相關(guān)內(nèi)容。

我要收藏

個(gè)贊

- 相關(guān)閱讀

- 安全信息

- 安全技術(shù)

- 系統(tǒng)安全

- 信息安全案例

- 等級(jí)保護(hù)

- 安防軟件

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

山東特高壓首次完成帶電消缺 確保電力安全穩(wěn)定迎峰度冬

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

繞過安卓SSL驗(yàn)證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級(jí)安卓漏洞 “寄生獸”影響數(shù)千萬手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司

-

“企業(yè)應(yīng)急響應(yīng)和反滲透”之真實(shí)案例分析

-

攜程恢復(fù)正常 安全,我們準(zhǔn)備好了嗎?

2015-05-29攜程 -

一張圖讀懂《2014年消費(fèi)者個(gè)人信息網(wǎng)絡(luò)安全報(bào)告》