繞過安卓SSL驗(yàn)證證書的四種方式

在此之前,移動(dòng)端應(yīng)用程序會(huì)直接忽略掉所有的SSL錯(cuò)誤,并允許攻擊者攔截和修改自己的通信流量。但是現(xiàn)在,很多熱門應(yīng)用程序至少會(huì)檢查證書鏈?zhǔn)欠袷且粋€(gè)有效可信任的證書機(jī)構(gòu)(CA)頒發(fā)的。

作為一名滲透測試人員來說,我們常常需要讓目標(biāo)應(yīng)用程序信任我們的證書是有效的,這樣我們就可以進(jìn)行中間人攻擊(MITM)并修改其流量了。在這篇文章中,我們將給大家介紹四種繞過Android SSL驗(yàn)證的方式。

一、SSL MitM

為什么我們要特別關(guān)注移動(dòng)端應(yīng)用程序的SSL MitM安全情況呢?為了觀察或?qū)σ苿?dòng)端應(yīng)用程序的Web服務(wù)調(diào)用情況,我們需要使用類似BurpSuite或ZAP這樣的攔截代理。當(dāng)我們利用代理攔截下SSL流量之后,客戶端的SSL鏈接將會(huì)中斷。默認(rèn)情況下,類似Burp這種工具所生成的自簽名證書將失效,如果證書不被信任,那么移動(dòng)端App將會(huì)中斷連接。接下來,我們所要介紹的技術(shù)將能夠讓移動(dòng)端應(yīng)用程序信任我們的攔截代理所提供的證書。

技術(shù)#1-向用戶證書中添加自定義CA

避免SSL錯(cuò)誤的最好方法就是設(shè)置一個(gè)有效可信任的證書。這種方法相對比較簡單,如果你可以向設(shè)備安裝一個(gè)新的可信任CA證書,并且操作系統(tǒng)信任你的CA,那么它就會(huì)信任由你CA簽名的證書。

Android有兩個(gè)內(nèi)置的證書存儲(chǔ)(即System Store和User Store),它們會(huì)對操作系統(tǒng)信任的CA進(jìn)行跟蹤。其中System Store用于存儲(chǔ)預(yù)裝的CA,User Store存儲(chǔ)用戶安裝的CA。默認(rèn)配置下,使用了類似TLS或HTTPS的安全連接會(huì)信任預(yù)安裝的系統(tǒng)CA,而Android 6.0(API Level23)及以下版本默認(rèn)會(huì)新人用戶添加的CA。

這意味著什么呢?如果我們向User Store中添加自己的CA,那我們就可以嘗試對Android 6.0及以下版本的設(shè)備進(jìn)行中間人攻擊了。如果針對的是高于Android 6.0版本的設(shè)備,那么我們所添加的證書將不會(huì)被信任。為了解決這個(gè)問題,我們可以編輯應(yīng)用程序的Manifest文件,并強(qiáng)制它適配Android 6.0。目標(biāo)API Level定義在AndroidManifest.xml文件中的‘platformBuildVersionCode’屬性(’manifest’元素):

- <manifest xmlns:android="http://schemas.android.com/apk/res/android"package="com.test.app" platformBuildVersionCode="25"platformBuildVersionName="7.1.1">

我們要把‘platformBuildVersionCode=25’改成23:

- <manifest xmlns:android="http://schemas.android.com/apk/res/android"package="com.test.app" platformBuildVersionCode="23"platformBuildVersionName="6.0">

重新打包之后,應(yīng)用程序?qū)?huì)信任用戶添加的CA證書了。

當(dāng)然了,如果你想要在特定平臺(tái)版本中運(yùn)行的話,你也可以在APK的‘/res/xml/network_security_config.xml’文件中定義一個(gè)

- <?xm lversion="1.0" encoding="utf-8"?>

- <network-security-config>

- <base-config>

- <trust-anchors>

- <certificates src="@raw/my_ca"/>

- </trust-anchors>

- </base-config>

- </network-security-config>

這樣一來,我們就能夠順利完成MitM了。

技術(shù)#2-用自定義CA證書重寫已打包的CA證書

如果第一種方法不起效的話,可能是因?yàn)殚_發(fā)人員限制了應(yīng)用程序所能信任的CA證書了。還記得剛才我們使用自定義的

在這種場景下,為了讓我們的攔截證書可以被信任,我們就需要提取APK并用我們自定義的CA證書來重寫應(yīng)用程序所提供的CA證書。需要注意的是,這種方法可能會(huì)要求進(jìn)行一系列驗(yàn)證。

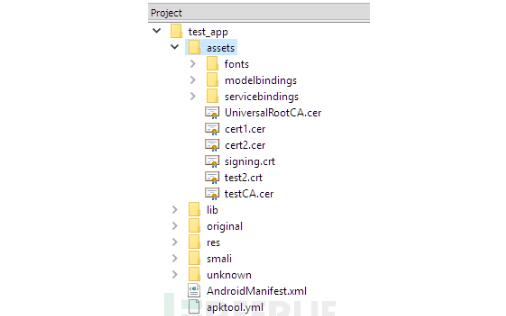

使用APK Studio之類的工具打開APK文件,然后在窗口中找到應(yīng)用程序所捆綁的證書。在上圖中,證書位于應(yīng)用程序的assets目錄下。接下來,用我們自定義的CA覆蓋應(yīng)用程序原本的CA(‘UniversalRootCA’證書),這樣就可以讓應(yīng)用程序直接信任我們的證書了并實(shí)現(xiàn)流量攔截了。

技術(shù)#3-Frida Hook

如果安裝自定義CA也無法成功的話,說明應(yīng)用程序可能使用了某種SSL綁定技術(shù)或采用了額外的SSL驗(yàn)證。一般來說,為了繞過這種驗(yàn)證方法,我們需要對應(yīng)用程序的代碼以及驗(yàn)證接口設(shè)置鉤子。這種接口一般用于限制手機(jī)被root或越獄,但是在Frida框架【工具下載】的幫助下,我們就可以在不root設(shè)備的情況下,對應(yīng)用程序進(jìn)行動(dòng)態(tài)分析了。

Frida可以在操作系統(tǒng)中以獨(dú)立應(yīng)用程序的形式運(yùn)行,但是這需要對設(shè)備進(jìn)行root。為了避免root操作,我們可以直接將Frida注入到目標(biāo)APK之中。Frida工具中包含了一個(gè)能夠讓應(yīng)用程序在運(yùn)行時(shí)加載Frida的動(dòng)態(tài)庫,并允許我們對目標(biāo)應(yīng)用程序的代碼和指令進(jìn)行動(dòng)態(tài)修改。

接下來,我們需要提取APK文件,注入動(dòng)態(tài)庫,然后編輯一些smali代碼來讓我們的代碼庫在應(yīng)用程序啟動(dòng)時(shí)最先被調(diào)用。完成之后,重新打包APK并進(jìn)行安裝。整個(gè)過程的完整操作方法可以參考【這篇文章】。

除此之外,我們也可以使用Objection工具【項(xiàng)目地址】來實(shí)現(xiàn)我們的目標(biāo)。Objection可以讓整個(gè)過程自動(dòng)化完成,我們只需要在命令行中提供目標(biāo)APK的路徑,Objection就可以幫我們完成所有的代碼注入以及修改操作。

- C:\>objection patchapk -s test_app.apk

- No architecture specified. Determining it using `adb`...

- Detected target device architecture as: armeabi-v7a

- Github FridaGadget is v10.6.28, local is v10.6.13. Updating...

- Downloading armeabi-v7a library toC:\.objection\android\armeabi-v7a\libfrida-gadget.so.xz...

- Unpacking C:\.objection\android\armeabi-v7a\libfrida-gadget.so.xz...

- Cleaning up downloaded archives...

- Using Gadget version: 10.6.28

- Unpacking test_app.apk

- App already has android.permission.INTERNET

- Reading smali from:C:\Temp\tmp8dxqks1u.apktemp\smali\com/test/app/TestMainActivity.smali

- Injecting loadLibrary call at line: 10

- Writing patched smali back to:C:\Temp\tmp8dxqks1u.apktemp\smali\com/test/app/TestMainActivity.smali

- Creating library path: C:\Temp\tmp8dxqks1u.apktemp\lib\armeabi-v7a

- Copying Frida gadget to libs path...

- Rebuilding the APK with the frida-gadget loaded...

- Built new APK with injected loadLibrary and frida-gadget

- Signing new APK.

- jar signed.

- Signed the new APK

- Performing zipalign

- Zipaling completed

- Copying final apk from C:\Users\cwass\AppData\Local\Temp\tmp8dxqks1u.apktemp.aligned.objection.apkto current directory...

- Cleaning up temp files...

接下來,我們的工作目錄中應(yīng)該會(huì)出現(xiàn)一個(gè)名叫‘test_app.objection.apk’的文件(默認(rèn)情況下,工具會(huì)在原始APK文件名的后面添加一個(gè).objection后綴)。我們可以像安裝普通APK一樣安裝這個(gè)文件,使用命令“adb install test_app.objection.apk”可以直接將其推送到連接設(shè)備上。安裝完成之后運(yùn)行目標(biāo)App,此時(shí)App將會(huì)卡在啟動(dòng)界面。現(xiàn)在,我們就可以連接到Frida服務(wù)器,并開始監(jiān)聽設(shè)備流量了。Frida命令行工具的使用方法如下:

- C:\>frida-ps-U

- PID Name

- ---- ------

- 6383 Gadget

- C:\>frida-U gadget

- ____

- / _ |Frida 10.3.14 - A world-class dynamic instrumentation framework

- | (_||

- >_ | Commands:

- /_/|_| help -> Displays the help system

- . . .. object? -> Display information about 'object'

- . . .. exit/quit -> Exit

- . . ..

- . . .. More info at http://www.frida.re/docs/home/

- [MotorolaMoto G (5) Plus::gadget]-> Java.available

- true

- Alternatively,Objection supports interaction with the listening Frida server by using the‘explore’ command:

- C:\>objectionexplore

- ___||_ |_|___ ___| |_|_|___ ___

- | . |. | | | -_| _| _| | . | |

- |___|___|_||___|___|_| |_|___|_|_|

- |___|(object)inject(ion)v1.2.2

- RuntimeMobile Exploration

- by:@leonjza from @sensepost

- [tab]for command suggestions

- com.test.appon (motorola: 7.0) [usb] # android hooking search classes TrustManager

- android.security.net.config.RootTrustManager

- android.app.trust.ITrustManager$Stub$Proxy

- android.app.trust.ITrustManager

- android.security.net.config.NetworkSecurityTrustManager

- android.security.net.config.RootTrustManagerFactorySpi

- android.app.trust.TrustManager

- android.app.trust.ITrustManager$Stub

- com.android.org.conscrypt.TrustManagerImpl

- com.android.org.conscrypt.TrustManagerImpl$ExtendedKeyUsagePKIXCertPathChecker

- com.android.org.conscrypt.TrustManagerImpl$TrustAnchorComparator

- com.android.org.conscrypt.TrustManagerFactoryImpl

- javax.net.ssl.TrustManagerFactory$1

- javax.net.ssl.TrustManager

- javax.net.ssl.TrustManagerFactory

- javax.net.ssl.X509TrustManager

- javax.net.ssl.TrustManagerFactorySpi

- javax.net.ssl.X509ExtendedTrustManager

- [Ljavax.net.ssl.TrustManager;

此時(shí),你就可以使用內(nèi)置的SSL綁定繞過函數(shù)來實(shí)施攻擊了:

- com.test.appon (motorola: 7.0) [usb] # android sslpinning disable

- Job:2f633f86-f252-4a57-958e-6b46ac8d69d1 - Starting

- [6b46ac8d69d1][android-ssl-pinning-bypass] Custom, Empty TrustManager ready

- Job:2f633f86-f252-4a57-958e-6b46ac8d69d1 – Started

技術(shù)#4-逆向自定義證書的驗(yàn)證代碼

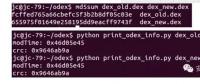

當(dāng)然了,開發(fā)人員也有可能會(huì)使用自己開發(fā)的SSL庫,而不是直接使用系統(tǒng)庫來處理SSL證書驗(yàn)證過程。如果這樣的話,我們就需要提取出APK文件,然后將smali代碼轉(zhuǎn)換成Java代碼,這樣我們才可以對負(fù)責(zé)處理證書驗(yàn)證的代碼進(jìn)行分析,并想辦法實(shí)現(xiàn)流量攔截,這里我們需要使用到dex2jar工具。

dex2jar工具的使用命令語句如下所示:

- C:\>d2j-dex2jar.bat"C:\test_app.apk"

- dex2jarC:\test_app.apk -> .\test_app-dex2jar.jar

輸出的.jar文件可以直接在絕大多數(shù)Java逆向工具(例如JD-GUI)中打開。

當(dāng)你找到了負(fù)責(zé)處理證書驗(yàn)證的代碼之后,你就可以選擇對代碼進(jìn)行直接修改或者使用Frida來給特定函數(shù)設(shè)置鉤子了。為了避免對整個(gè)應(yīng)用程序進(jìn)行重構(gòu),我們可以直接對證書驗(yàn)證函數(shù)設(shè)置鉤子。具體的操作方法可以參考技術(shù)#3所介紹的內(nèi)容(使用Frida命令行工具或Objection接口)。

二、總結(jié)

本文所介紹的技術(shù)可以允許我們繞過Android開發(fā)人員所設(shè)置的常見防護(hù)措施,并攔截目標(biāo)Android應(yīng)用的SSL通信流量。除此之外,本文還簡單介紹了Objection接口以及Frida工具,這些工具可以幫助我們繞過應(yīng)用程序的SSL綁定以及其他防護(hù)機(jī)制。本文揭露了多種繞過給定安全控制的方法,希望這篇文章可以給Android應(yīng)用程序的安全研究人員提供一些有用幫助。

責(zé)任編輯:售電衡衡

- 相關(guān)閱讀

- 安全信息

- 安全技術(shù)

- 系統(tǒng)安全

- 信息安全案例

- 等級(jí)保護(hù)

- 安防軟件

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

山東特高壓首次完成帶電消缺 確保電力安全穩(wěn)定迎峰度冬

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

繞過安卓SSL驗(yàn)證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級(jí)安卓漏洞 “寄生獸”影響數(shù)千萬手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司

-

“企業(yè)應(yīng)急響應(yīng)和反滲透”之真實(shí)案例分析

-

攜程恢復(fù)正常 安全,我們準(zhǔn)備好了嗎?

2015-05-29攜程 -

一張圖讀懂《2014年消費(fèi)者個(gè)人信息網(wǎng)絡(luò)安全報(bào)告》