曝以色列網絡間諜入侵富士康

據國外媒體報道,一款國家級黑客軟件主導了針對俄羅斯安全公司卡巴斯基實驗室以及與伊朗核談相關酒店的襲擊,而該軟件采用的數字證書來自全球頂級消費類產品代工廠商:富士康。 這家位于臺灣的公司為眾多業界

據國外媒體報道,一款“國家級”黑客軟件主導了針對俄羅斯安全公司卡巴斯基實驗室以及與伊朗核談相關酒店的襲擊,而該軟件采用的數字證書來自全球頂級消費類產品代工廠商:富士康。

這家位于臺灣的公司為眾多業界巨頭代工產品,包括蘋果、戴爾、谷歌以及微軟。該公司制造的產品包括了大名鼎鼎的iPhones、iPads以及PlayStation 4。策劃和實施襲擊事件背后的組織據信來自以色列,而他們已經至少4次利用臺灣公司的數字證書使自己的惡意軟件成功潛入目標系統。

卡巴斯基全球研究與分析團隊主管考斯廷·拉伊烏(Costin Raiu)表示,現在還不清楚為何襲擊者偏好來自臺灣公司的數字證書,但這也許是一種障眼法,使得外界認為中國是幕后主使。

能夠暗中破壞所有軟件的黑客手段

通過竊取的數字證書實施的襲擊行為讓安全領域的公司感到很頭疼,因為認證軟件自身無法對隱藏其后的真實意圖進行識別。

數字證書就像現實世界中的護照,供軟件開發商用來對自己的代碼進行簽名和認證。瀏覽器和計算機操作系統根據隨代碼提供的數字證書采取相應的安全措施,例如,放行那些被受信證書簽名的程序。然而,由于襲擊者使用了受信證書對惡意軟件進行簽名,這使得安全軟件形同虛設。

為了做到這一點,襲擊者必須先取得合法的簽名證書文件,這需要他們首先闖入目標公司的計算機實施竊取。

襲擊卡巴的事件被稱為Duqu 2.0,據信與2011年的Duqu襲擊一樣,出自同一組織之手。他們由“震網”而被人們熟知,后者是用來襲擊伊朗核設施的一種數字武器。雖然人們普遍認為震網背后有美國參與,但許多研究人員相信,以色列獨自創建和實施了Duqu 1.0以及Duqu 2.0。

全部三起襲擊——震網、Duqu 1.0以及Duqu 2.0——都采用了竊取自臺灣公司的數字證書。

震網中用到的2個數字證書來自瑞昱半導體以及鎂光,兩家公司同樣來自位于臺灣新竹的新竹科技園。Duqu 1.0采用的證書來自驊訊電子,這是一家位于臺北的數字音頻電路制造商。而富士康成為了第四家受害公司,其總部位于新北市土城,距瑞昱和鎂光大約40英里,但其同樣在新竹科技園設有分部。

拉伊烏表示,該組織在每次襲擊中都采用了不同的數字證書,使人相信他們已經掌握了足夠數量的被竊證書,這不得不讓人警惕。

為何襲擊者需要證書?

Duqu 2.0針對的目標不僅限于卡巴斯基,還有部分被聯合國安理會用來與伊朗進行核談的酒店與會議設施系統。

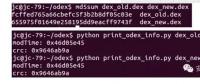

起初,富士康的證書僅僅在卡巴的系統中被發現。數天前,某人上載了一個驅動程序到VirusTotal。VirusTotal是一個聚合多個反病毒軟件的網站,安全研究人員和其他用戶可以向網站提交可疑文件,讓該網站代為檢測。上述驅動文件采用了同樣的富士康證書簽名,這證明了還有其他Duqu 2.0受害者的存在。由于采取了匿名提交,目前還不知道受害者的具體身份。

在卡巴的襲擊中,黑客通過富士康證書對驅動程序進行了簽名,隨后安裝在了卡巴的服務器上。在該服務器上運行的是64位Windows系統,該系統會拒絕任何沒有被有效數字證書簽名的程序。

上述驅動程序的簽名日期顯示為今年的2月19日,屬于鴻海科技集團,也就是人們所熟悉的富士康。

該驅動程序在卡巴的襲擊事件中扮演了關鍵角色。因為襲擊者在卡巴的系統中安裝的大多數Duqu 2.0套件都存在于系統內存中,一旦系統重啟,這些惡意軟件將會自行消失。由于沒有在硬盤上保存,襲擊者會失去對這些被感染機器的控制。然而,一旦以驅動程序的形式存在,即便系統重啟,惡意軟件仍然可以重新被載入內存中。

驅動程序還有另一重目的,那就是幫助襲擊者通過秘密方式遠程與被感染網絡進行通訊。通常,采用此類手法的黑客會通過外部服務器與目標網絡進行通訊,但異常的數據流量容易使人起疑。因此,Duqu 2.0的襲擊者通過驅動程序的形式接管了進出目標機器的部分通信以及竊取數據所產生的流量。他們將該驅動程序安裝在了卡巴的防火墻、網關以及服務器中,與自己的外部服務器之間建立起了連接。

簽名也具備了某種程度的風險性

拉伊烏表示,襲擊者的行為讓人感到不解,他們既然已經利用了“零日漏洞”,為何還要對偽裝成驅動程序的惡意軟件簽名呢?借助這種類型的漏洞足以使襲擊者繞開Windows要求所有驅動程序必須簽名的安全措施。襲擊者已經取得了系統管理員的權限,借助“零日漏洞”即可實現將代碼載入內核模式的目的。

因此,拉伊烏認為,襲擊者的目的是為了獲得多重保證,即便目標系統的漏洞被打上補丁,他們仍可以重新感染整個系統。

至于為何要動用富士康這樣高價值的證書,而不是來自一家更加普通的公司的證書,拉伊烏推測,這意味著此次襲擊行動相當重要,必須確保成功。

但是,就是這個數字證書,讓卡巴發現了隱秘的驅動程序。

一位卡巴的工程師在一臺公司服務器上測試新產品時,發現公司網絡遭到入侵,其隨即發現了可疑的流量,并進一步進行了調查。最終,公司發現二十余臺系統受到感染。拉伊烏表示,在調查期間,他們不僅針對系統的可疑行為,而且對不尋常的數字證書同樣關注。由于此類證書曾被用于以往的襲擊當中,他們有理由懷疑此次的襲擊者使用了同樣的手法。

實際上,富士康數字證書的使用場合極其有限,公司僅僅在2013年對極個別驅動程序進行過簽名。因此,這些數字證書立刻引起了調查人員的懷疑,讓他們最終發現了偽裝成驅動程序的Duqu 2.0惡意程序。(汪天盈)

責任編輯:大云網

免責聲明:本文僅代表作者個人觀點,與本站無關。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,請讀者僅作參考,并請自行核實相關內容。

我要收藏

個贊

-

發電電力輔助服務營銷決策模型

2019-06-24電力輔助服務營銷 -

繞過安卓SSL驗證證書的四種方式

-

網絡何以可能

2017-02-24網絡