2016年網(wǎng)絡(luò)安全:向前看不如回頭看

與其試圖搞清將會(huì)發(fā)生什么,不如處理好現(xiàn)存的各種問題。每年伊始的時(shí)候,廠商和科技預(yù)測(cè)師之類的總要對(duì)IT安全的未來做一番前瞻預(yù)言。這是可以理解的,畢竟能幫助人們辨別即將到來的威脅和新興趨勢(shì)。但事實(shí)真相卻

與其試圖搞清將會(huì)發(fā)生什么,不如處理好現(xiàn)存的各種問題。

每年伊始的時(shí)候,廠商和科技預(yù)測(cè)師之類的總要對(duì)IT安全的未來做一番前瞻預(yù)言。這是可以理解的,畢竟能幫助人們辨別即將到來的威脅和新興趨勢(shì)。但事實(shí)真相卻是:對(duì)廣大IT用戶而言,當(dāng)前現(xiàn)有的威脅才是最應(yīng)該關(guān)注的。

網(wǎng)絡(luò)犯罪是一門產(chǎn)業(yè),與大多數(shù)現(xiàn)代產(chǎn)業(yè)一樣,傳播速度和市場(chǎng)大小才是成功的關(guān)鍵。這也是為什么漏洞利用工具包,比如Angler、Rig之類的,在2015年大為流行,且將在未來幾年繼續(xù)保持廣為傳播勢(shì)頭的原因。漏洞利用工具包可以使?jié)撛诠粽咻p易侵入用戶系統(tǒng)。它不是一次性用過即棄的工具,但確實(shí)是為了大規(guī)模漏洞利用而設(shè)計(jì)的。而利用的通路,通常,恰是那些已經(jīng)被受影響的軟件廠商打了補(bǔ)丁的漏洞。

軟件廠商發(fā)布了補(bǔ)丁程序未必意味著漏洞就不再被利用。你可以看看那些關(guān)于修復(fù)率的產(chǎn)業(yè)調(diào)查報(bào)告,無論你看的是哪家的報(bào)告或數(shù)據(jù),2015(或者隨便哪一年吧)漏洞修復(fù)率從未達(dá)到過100%,連逼近都稱不上。終端用戶修復(fù)從來就不是容易達(dá)成的任務(wù)。漏洞修復(fù)問題不是2016新趨勢(shì),也不是2015或2014的,但卻是任意一年大量數(shù)據(jù)泄露事件的根源所在。

公平的說,2016年的修復(fù)工作應(yīng)該比前幾年更簡(jiǎn)單些。如今,自動(dòng)更新機(jī)制已經(jīng)成為眾多操作系統(tǒng)和應(yīng)用程序廠商常用的最佳實(shí)踐。其中表現(xiàn)最好的,要數(shù)谷歌的Chrome瀏覽器,默認(rèn)提供自動(dòng)更新。Adobe的Flash和Acrobat Reader,以及流行開源內(nèi)容管理系統(tǒng)WordPress同樣提供自動(dòng)更新。

其他科技公司,比如出品Windows的微軟和帶來OS X和iOS的蘋果,自動(dòng)更新不是默認(rèn)設(shè)置,但都會(huì)以明確的方式通知用戶什么時(shí)候該更新了。

但是,仍然有很多應(yīng)用程序既沒有自動(dòng)更新系統(tǒng),也沒有適當(dāng)?shù)丶蛇M(jìn)操作系統(tǒng)級(jí)的通知。有時(shí)候,通過App商店,集成更新問題能夠得以方便地解決。比如,OS X、iOS和Google Play就提供單一界面供用戶更新App。Linux服務(wù)器和桌面系統(tǒng)從Linux發(fā)行版軟件資料庫安裝更新包也是同樣道理。

若是非自動(dòng)化的更新,檢查是否有更新的責(zé)任就落到了用戶身上。這是老生常談的問題了,2016年也將繼續(xù)見證此類威脅。

真正令人驚訝的,是那些已經(jīng)過時(shí)的軟件還在被頻繁使用的程度。這些過時(shí)軟件,可以說某種程度上規(guī)避掉了自動(dòng)更新或個(gè)人常規(guī)進(jìn)行的更新檢查。

更新問題也不總是歸咎于用戶的不作為。今天的手機(jī)世界中,真正的問題是那些不再從手機(jī)廠商那里獲取安全更新的安卓手機(jī)。進(jìn)一步的風(fēng)險(xiǎn),則來自于不跟緊谷歌月度更新周期的那些安卓手機(jī)廠商。僅過去6個(gè)月里,谷歌就發(fā)布了93個(gè)安全漏洞補(bǔ)丁包。但,盡管谷歌已經(jīng)為手機(jī)合作商準(zhǔn)備好了補(bǔ)丁,卻不是所有的廠商都能及時(shí)向全部受影響的設(shè)備發(fā)放更新。

綜上所述,從桌面系統(tǒng)到手機(jī)平臺(tái)和App應(yīng)用,每一年都有大量漏洞曝出,但卻不是所有的漏洞都會(huì)被用戶打上補(bǔ)丁。其結(jié)果,就是形成了一個(gè)任君采擷的巨大果園,讓攻擊者可以攜漏洞利用工具包隨心所欲地采摘。畫面太美,不忍直視。

IT安全里,另一個(gè)一直以來讓人無言以對(duì)的問題就是:用戶密碼往往是安全防護(hù)中最弱的一環(huán)。同樣,這不是個(gè)新趨勢(shì),是自現(xiàn)代IT誕生的那刻起就一直存在的問題。最近幾年的變化,是雙因子身份驗(yàn)證(2FA)系統(tǒng)的使用增多。

攻擊者帶著數(shù)據(jù)庫泄露的用戶名和密碼溜之大吉的情況屢見不鮮。但如果你的賬戶設(shè)置了2FA,這些信息基本等于沒用,風(fēng)險(xiǎn)也就相對(duì)降低了。這種經(jīng)驗(yàn)教訓(xùn),不僅僅是2016,而是每年都應(yīng)該重新警醒一遍的。

2016 IT安全中應(yīng)該注意的其他重點(diǎn),與之前十幾年一樣,是常見類型的漏洞。在服務(wù)器方面,源源不斷引發(fā)數(shù)據(jù)泄露的老問題,是SQL注入。這個(gè)問題能造成應(yīng)用程序無法恰當(dāng)?shù)貓?zhí)行數(shù)據(jù)庫輸入驗(yàn)證。可供公司企業(yè)掃描SQL注入漏洞的工具很多,修復(fù)代碼通常也就區(qū)區(qū)幾行。

當(dāng)然,新的零日漏洞肯定會(huì)出現(xiàn),2016年也免不了要見證那么幾個(gè)。但若說到數(shù)據(jù)泄露,大部分泄露事件還得歸因于本可以規(guī)避掉的已知漏洞。

展望2016的安全,不應(yīng)該拒絕了解若是回避新的威脅,但更重要的是先要“回頭看”。

責(zé)任編輯:大云網(wǎng)

免責(zé)聲明:本文僅代表作者個(gè)人觀點(diǎn),與本站無關(guān)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實(shí),對(duì)本文以及其中全部或者部分內(nèi)容、文字的真實(shí)性、完整性、及時(shí)性本站不作任何保證或承諾,請(qǐng)讀者僅作參考,并請(qǐng)自行核實(shí)相關(guān)內(nèi)容。

我要收藏

個(gè)贊

- 相關(guān)閱讀

- 安全信息

- 安全技術(shù)

- 系統(tǒng)安全

- 信息安全案例

- 等級(jí)保護(hù)

- 安防軟件

-

發(fā)電電力輔助服務(wù)營(yíng)銷決策模型

2019-06-24電力輔助服務(wù)營(yíng)銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

山東特高壓首次完成帶電消缺 確保電力安全穩(wěn)定迎峰度冬

-

發(fā)電電力輔助服務(wù)營(yíng)銷決策模型

2019-06-24電力輔助服務(wù)營(yíng)銷 -

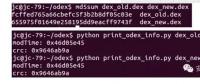

繞過安卓SSL驗(yàn)證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級(jí)安卓漏洞 “寄生獸”影響數(shù)千萬手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司

-

“企業(yè)應(yīng)急響應(yīng)和反滲透”之真實(shí)案例分析

-

攜程恢復(fù)正常 安全,我們準(zhǔn)備好了嗎?

2015-05-29攜程 -

一張圖讀懂《2014年消費(fèi)者個(gè)人信息網(wǎng)絡(luò)安全報(bào)告》