這24款汽車可以通過信號(hào)放大攻擊被黑客盜走

數(shù)年來(lái),那些配備電子鑰匙的汽車生產(chǎn)商報(bào)告了無(wú)數(shù)起盜車事件,在很多案例中,盜賊或汽車黑客可以在數(shù)秒中之內(nèi),使用神秘的設(shè)備輕易打開車門把車開走。曾經(jīng)有位《紐約時(shí)報(bào)》的記者,為了防范電子鑰匙的信號(hào)被黑客

數(shù)年來(lái),那些配備電子鑰匙的汽車生產(chǎn)商報(bào)告了無(wú)數(shù)起盜車事件,在很多案例中,盜賊或汽車黑客可以在數(shù)秒中之內(nèi),使用神秘的設(shè)備輕易打開車門把車開走。

曾經(jīng)有位《紐約時(shí)報(bào)》的記者,為了防范電子鑰匙的信號(hào)被黑客用功率大的接收設(shè)備拾取,把自己的電子鑰匙放到了冰箱里。此前,他的普銳斯就是這樣被盜的。

最近德國(guó)一組汽車安全的研究人員,展示了他們的最新研究成果,這個(gè)成果足以讓幾十萬(wàn)司機(jī)膽顫心驚,不知道該把自己的電子鑰匙放到哪里才合適。這些研究人員屬于慕尼黑一家名為ADAC的汽車俱樂部,他們于上周公布了一份“信號(hào)放大攻擊”的研究報(bào)告。報(bào)告中測(cè)試成功了19家汽車生產(chǎn)商24種型號(hào)的汽車,可以在一定的范圍內(nèi)被遙控打開車門,甚至可以發(fā)動(dòng)引擎,把車開走。

電子鑰匙與汽車之間的通信距離可被輕松放大到幾百米開外,無(wú)所謂放在你的包里還是家里。

汽車電子鑰匙可被黑掉的事一點(diǎn)兒都不新鮮,早在2011年,瑞士的研究人員就曾公布過類似的信號(hào)放大攻擊的技術(shù)細(xì)節(jié)論文。但ADAC的研究人員表示,他們不僅發(fā)現(xiàn)了更多可以攻擊的汽車型號(hào),而且攻擊成本也比瑞士前輩們要低得多,即225美元,而前輩們的攻擊設(shè)備則需要幾千美元。

下面是受影響的廠商和汽車型號(hào):

奧迪 -- A3/A4/A6

寶馬--730d

雪鐵龍--DS4 CrossBack

福特--Galaxy/Eco-Sport

本田--HR-V

現(xiàn)代--Santa Fe CRDi

起亞--Optima

雷克薩斯--RX 450h

馬自達(dá)--CX-5

迷你--Clubman

三菱--Outlander

尼桑--Qashqai/Leaf

歐寶--Ampera

路虎--Evoque

雷諾--Traffic

雙龍--Tivoli XDi

斯巴魯--Levorg

豐田--RAV4

大眾--Golf GTD/Touran 5T

寶馬i3系抵御住了研究人員的攻擊,但研究人員還是設(shè)法點(diǎn)燃了i3的發(fā)動(dòng)機(jī)。由于地域限制他們只對(duì)歐洲的車輛進(jìn)行了測(cè)試,但他們認(rèn)為,美國(guó)的汽車一樣可以破解,只需改變一下設(shè)備的無(wú)線通信頻率即可。

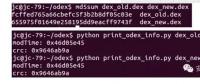

攻擊原理與實(shí)現(xiàn)

ADAC的研究人員通過兩個(gè)無(wú)線電設(shè)備重現(xiàn)了攻擊過程。這兩個(gè)設(shè)備一個(gè)放置在汽車旁,一個(gè)放置在對(duì)應(yīng)的車鑰匙旁。第一個(gè)無(wú)線電設(shè)備會(huì)冒充車鑰匙并試圖連接汽車的無(wú)線接入系統(tǒng),并觸發(fā)汽車的一個(gè)的信號(hào)。這個(gè)信號(hào)會(huì)用來(lái)尋找車鑰匙響應(yīng)信號(hào)。然后這個(gè)信號(hào)通過兩個(gè)無(wú)線電設(shè)備之間的中繼器,傳輸?shù)秸嬲能囪€匙旁并將鑰匙發(fā)出的響應(yīng)信號(hào)傳輸回汽車,完成信號(hào)的“握手”。

完整的攻擊流程實(shí)現(xiàn)起來(lái)非常的簡(jiǎn)單,涉及的設(shè)備也只有一些廉價(jià)的芯片、電池、一個(gè)無(wú)線電發(fā)射機(jī)以及天線。ADAC的研究員表示,他們很是猶豫是否要公開整個(gè)攻擊的技術(shù)環(huán)節(jié),因?yàn)樗麄儞?dān)憂會(huì)被惡意黑客或盜車竊賊利用。

我們不想公開無(wú)線算法的細(xì)節(jié),否則哪怕是一名大二年級(jí)的電子系學(xué)生也很容易復(fù)制出這樣的設(shè)備,而且無(wú)需進(jìn)一步的技術(shù)指導(dǎo)。

最值得注意的是,在瑞士安全研究人員公布放大攻擊方法五年后,還有如此多型號(hào)的汽車被同樣的方法入侵。比起手持電子鑰匙的安全性更為讓人擔(dān)心的是,車載系統(tǒng)新增漏洞的頻率要比汽車廠商的修補(bǔ)能力高。在解決安全問題的同時(shí),會(huì)有更多的漏洞出現(xiàn)。

責(zé)任編輯:大云網(wǎng)

免責(zé)聲明:本文僅代表作者個(gè)人觀點(diǎn),與本站無(wú)關(guān)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實(shí),對(duì)本文以及其中全部或者部分內(nèi)容、文字的真實(shí)性、完整性、及時(shí)性本站不作任何保證或承諾,請(qǐng)讀者僅作參考,并請(qǐng)自行核實(shí)相關(guān)內(nèi)容。

我要收藏

個(gè)贊

- 相關(guān)閱讀

- 安全信息

- 安全技術(shù)

- 系統(tǒng)安全

- 信息安全案例

- 等級(jí)保護(hù)

- 安防軟件

-

發(fā)電電力輔助服務(wù)營(yíng)銷決策模型

2019-06-24電力輔助服務(wù)營(yíng)銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

山東特高壓首次完成帶電消缺 確保電力安全穩(wěn)定迎峰度冬

-

發(fā)電電力輔助服務(wù)營(yíng)銷決策模型

2019-06-24電力輔助服務(wù)營(yíng)銷 -

繞過安卓SSL驗(yàn)證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級(jí)安卓漏洞 “寄生獸”影響數(shù)千萬(wàn)手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司

-

“企業(yè)應(yīng)急響應(yīng)和反滲透”之真實(shí)案例分析

-

攜程恢復(fù)正常 安全,我們準(zhǔn)備好了嗎?

2015-05-29攜程 -

一張圖讀懂《2014年消費(fèi)者個(gè)人信息網(wǎng)絡(luò)安全報(bào)告》