發電廠工控信息安全故障案例及分析處理

DCS和PLC系統部分工控機出現重啟或藍屏現象事件分析及處理

2017年8月15日,某廠發生了生產大區、管理大區等信息安全事件,相繼DCS和PLC系統部分工控機出現重啟或藍屏現象。經對全廠控制系統的服務器、工程師站、歷史站、接口機、操作員站進行掃描,發現病毒文件tasksche.exe、mssecsvc.exe、qeriuwjhrf存在于電腦C:\Windows目錄下,且病毒程序執行時間和8月15日晚電腦藍屏死機時間吻合。分析認為本次事件由于病毒感染引起:

(1)病毒行為分析

目前該病毒分別在電廠安全I 區、安全II 區、管理大區發現均有主機感染“變種勒索病毒”,文件信息如下:

病毒文件:mssecsvc.exe 大小: 3723264 字節

MD5:0C694193CEAC8BFB016491FFB534EB7C

該病毒變種樣本據確認最早在互聯網發現于2017年6月2日,感染后會釋放文件:c:\windows\mssecsvc.exe、c:\windows\qeriuwjhrf、c:\windows\tasksche.exe,開啟服務并運行,但由于變種版本只會通過TCP:445端口感染其它主機,出現間斷性攻擊主機藍屏死機重啟,影響生產控制系統運行,釋放的加密程序文件tasksche.exe,經分析為文件包壓縮異常,無法運行加密程序,變成真正的“勒索病毒”,所以沒有導致更嚴重的生產系統數據加密的問題發生(包括生產資料、邏輯文件、SIS數據庫加強等)。

(2)病毒體分析

分別對mssecsvc.exe、tasksche.exe和qeriuwjhrf病毒文件進行反匯編分析與測試。得到以下結論:

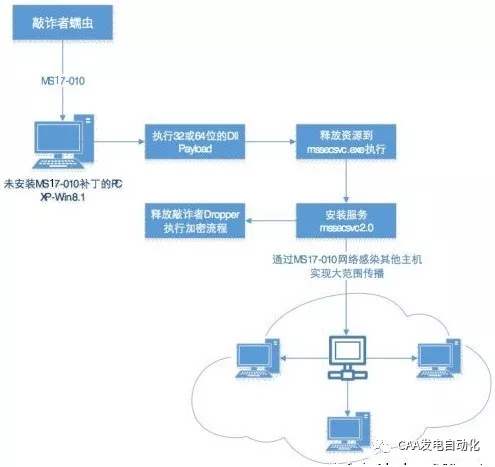

mssecsvc.exe創建服務mssecsvc2.0,釋放病毒文件tasksche.exe和qeriuwjhrf文件并啟動exe文件,mssecsvc2.0服務函數中執行感染功能,執行完畢后等待24小時退出,啟動mssecsvc.exe,再循環向局域網的隨機ip發送SMB漏洞利用代碼。

通過對其中的發送的SMB包進行分析,此次病毒發行者正是利用了2016年盜用美國國家安全局(NSA)自主設計的Windows系統黑客工具Eternalblue。

經過對多方求證和數據重組分析得出,明確該病毒使用ms17-010漏洞進行了傳播,一旦某臺Windows系統主機中毒,相鄰的存在漏洞的網絡主機都會被其主動攻擊,整個網絡都可能被感染該蠕蟲病毒,受害感染主機數量最終將呈幾何級的增長。其完整攻擊流程如下該病毒攻擊流程如下:

在反匯編過程中,發現其主傳播文件mssecsvc.exe其中釋放出的tasksche.exe為破損文件,無法正常執行病毒程序,故此次病毒無法完成最關鍵動作,無法加密文件以達到勒索的目的。因此在本次安全事故中,并未造成實質性、災害性的破壞的安全事件。

(3)事件調查

影響范圍:涉及生產大區、管理大區。

生產大區情況:攻擊除#1機組DCS、NCS、電量之外的I、II區幾乎所有的特定版本的Windows主機,包括DCS、輔控、各接口機、SIS,由于各區域通過接口機感染,導致各接口機隔離生產系統相互交叉感染,導致病毒全面大爆發,現場確認第一次主機攻擊2017年8月15日21:20左右進行。

管理大區情況:目前在辦公區域員工電腦發現1臺主機感染“勒索病毒變種”,感染時間在2017年8月15日 23:11,與病毒樣本為生產區同一版本,該主機未打補丁及病毒庫,發現多個木馬病毒感染的情況;另外1臺為輸煤輔控監控主機為2017年8月17日 14:57,同樣是未打補丁及未安裝病毒軟件。

由于該“勒索病毒變種”感染自身行為特點、生產大區與管理大區存在感染同一病毒的情況,分析原因如下:

a)直接攻擊原因分析2種:通過移動存儲介質感染和通過網絡感染(這種可能性比較高),后者可能又分為2種情況:

感染病毒的主機與生產大區主機存在(臨時)網絡交叉,這種情況可能性比較低(只有已配置特定雙網卡情況下才會發生,直連網絡不可達,現場排查唯一的雙網卡是值長站辦公主機,但是與調度三區非同時連接)。目前已排查重點區域:值長站辦公主機、NCS相關主機,包括錄波,也有感染非勒索病毒)、輔控辦公主機(輸煤監控有1臺感染勒索病毒);

感染病毒的電廠內部、工控廠家運維筆記本,及生產區電腦在管理區維護后接入生產大區網絡,這種情況可能性比較高。

b)可能性高攻擊路徑原因分析2種情況:外部人員運維筆記本同時/非同時接入生產大區與管理大區網絡并感染生產大區與管理大區主機,或內部人員運維筆記本及近期維護工控系統主機。接入過管理大區辦公網的運維筆記本又接入生產大區,或接入過管理大區辦公網的維護工控系統主機又接入生產大區。

注:由于外網IPS許可過期且無日志記錄,內網無入侵檢測設備,無法排除最早感染源。

(4)應急處理方式

a)切斷一切網絡連接;

b)停止系統服務里的傳播服務mssecsvc2.0,及時刪除C:\Windows\mssecsvc.exe、C:\Windows\tasksche.exe和C:\Windows\qeriuwjhrf病毒源文件;

以上動作在現場應急處理時采用自制程序手動完成;

c)根據不同系統版本分別安裝ms17-010安全補丁程序。

d)有效性測試

按該方法對受感染的計算機進行病毒查掃之后,通過試驗與測試發現,使用抓包程序抓包,并未發現有異常的網絡數據請求和流量產生,此現可以證明該方法有效可行。

(5)安全建議:

a)區域防護:各安全I區的系統應該進行區域之間的加強訪問控制,應實現DCS機組之間、輔控等各區域之間邏輯隔離,防火墻應該支持端口級(目前I/II防火墻需要升級,不支持自定義端口),實施后可以限制在區域范圍內。

b)網絡行為審計:部署管理大區及生產大區各部署入侵檢測系統(目前包括管理大區核心交換未部署IDS;互聯網邊界有部署IPS但已過期),實施后快速定位網絡攻擊爆發的源頭。

c)邊界安全提升:加強管理區主機補丁升級、防病毒統一管理(部署終端安全軟件);生產區邊界非操作員站(如接口機)開啟本地防火墻策略、補丁等即可以防護本次攻擊,也可以考慮安全防護軟件,實施后,管理區可以避免感染、快速定位主機爆發的源頭;生產區主機邊界如接口機有一定防護能力;

d)移動運維管控:加強內部及外部人員的筆記本技術安全管控,采用網絡隔離設備防止網絡攻擊或專用工控運維筆記本接入。

e)主機安全提升:

加強移動介質的管理,通過設置BIOS、注冊表參數禁用U盤或者采用安防系統隔離U盤,控制系統程序、數據備份采用光盤形式。

控制系統工控機禁止使用USB口或者拆除不必要的USB口,防止移動設備等通過USB口接入網絡內。

檢查各控制系統正常運行時電腦需開啟的服務和端口,關閉不必要的服務和端口。

定期對控制系統主機進行補丁升級等。

責任編輯:仁德財

-

西北光伏市場分析: 七大經驗、四大問題、五大原因、破解棄光三大舉措

2018-12-24光伏市場分析 -

拍賣 | 浙江麗水龍泉周調源電站的電站資產 2019年1月7日開拍(變賣)

2018-12-24水電站拍賣 -

太離譜,光伏9.3元/瓦中標!?

-

中國沿海電煤采購價格指數(CECI沿海指數)第54期

2018-12-21電煤采購價格 -

2019年電力行業年度投資策略報告:火電走出低谷 核電方興未艾

-

2018年工業鍋爐行業發展現狀與2019年行業前景分析【組圖】

-

拍賣 | 浙江麗水龍泉周調源電站的電站資產 2019年1月7日開拍(變賣)

2018-12-24水電站拍賣 -

三峽水電站年發電量首破一千億千瓦時,相當于節煤0.3億噸

2018-12-21三峽水電站 -

17個水電項目!湖南省發改委關于安化縣友誼水電站等水電站上網電價的批復

2018-12-20水電上網電價