水電站面臨的最大威脅竟然來源于內(nèi)部

國(guó)內(nèi)政部監(jiān)察長(zhǎng)辦公室2018年6月11日公布的一份內(nèi)部報(bào)告顯示,美國(guó)的水電站遭受外部黑客入侵的可能性很小,但卻面臨著真實(shí)的內(nèi)部威脅。美國(guó)內(nèi)政部墾務(wù)局管理著美國(guó)西部600多座水壩,其中五座水電站被美國(guó)國(guó)土安全部(DHS)歸為關(guān)鍵基礎(chǔ)設(shè)施。內(nèi)政部監(jiān)察長(zhǎng)辦公室6月11日公布的這份報(bào)告審視了其中兩座水壩的網(wǎng)絡(luò)安全態(tài)勢(shì)。

安全調(diào)查結(jié)果:內(nèi)部威脅

美國(guó)內(nèi)政部監(jiān)察長(zhǎng)辦公室對(duì)關(guān)鍵水電站進(jìn)行總體審查后發(fā)現(xiàn),黑客入侵其先進(jìn)工業(yè)控制系統(tǒng)(ICS)的風(fēng)險(xiǎn)較小。然而,其內(nèi)部員工的訪問管理機(jī)制存在重大缺陷,從而使水力發(fā)電站易遭遇內(nèi)部威脅。

調(diào)查人員在報(bào)告中表示,對(duì)計(jì)算機(jī)網(wǎng)絡(luò)流量進(jìn)行分析后得出的結(jié)論是,這些水壩的 ICS 與互聯(lián)網(wǎng)以及墾務(wù)局的業(yè)務(wù)系統(tǒng)是相互隔離的,因此遭遇外部網(wǎng)絡(luò)威脅的風(fēng)險(xiǎn)很小。調(diào)查人員對(duì) ICS 計(jì)算機(jī)內(nèi)存的分析結(jié)果顯示,并未檢測(cè)到隱藏的惡意軟件或其它攻擊指示器(IoC)。且報(bào)告顯示,墾務(wù)局的員工和賬號(hào)管理機(jī)制將其運(yùn)營(yíng)的 ICS 和基礎(chǔ)設(shè)施置于內(nèi)部威脅的高風(fēng)險(xiǎn)之下。

水電站安全事關(guān)重大

水電站為大量人口提供電力供應(yīng),滿足飲水和灌溉需求,并幫助防止季節(jié)性洪水,作為基礎(chǔ)設(shè)施的重要組成部分,水電站中任何一項(xiàng)作用受到干擾都可能會(huì)對(duì)人們帶來可怕的影響。更危險(xiǎn)的是,破壞水壩的放水機(jī)制或結(jié)構(gòu)的完整性可能會(huì)導(dǎo)致洪水淹沒下游地區(qū),從而造成重大財(cái)產(chǎn)和生命損失。

美國(guó)墾務(wù)局內(nèi)部賬號(hào)管理具體問題

雖然 ICS 與網(wǎng)絡(luò)和業(yè)務(wù)系統(tǒng)是隔離的,但調(diào)查人員發(fā)現(xiàn),美國(guó)墾務(wù)局向大量用戶提供了訪問關(guān)鍵 IT 系統(tǒng)的特權(quán),而某些用戶甚至不具備充分的背景調(diào)查。美國(guó)墾務(wù)局也并未移除舊用戶或未遵守密碼規(guī)則的用戶,其內(nèi)部員工和賬戶管理問題如下:

未限制具有 ICS 管理員訪問權(quán)限的用戶數(shù)量。

創(chuàng)建并授權(quán)了18個(gè)具有管理員訪問權(quán)限的組賬號(hào)(Group Ac),且不可能追蹤更改ICS設(shè)置的用戶,因此存在重大的控制缺陷。

不要求具有提升系統(tǒng)權(quán)限的員工接受更嚴(yán)格的背景調(diào)查。

未移除或取消不活躍賬號(hào)的訪問權(quán)限,包括9個(gè) ICS 管理員賬號(hào)和7個(gè)組管理員賬號(hào)。

未落實(shí)密碼最佳實(shí)踐:30個(gè)管理員賬號(hào)中, 有10個(gè)賬號(hào)在一年多的時(shí)間內(nèi)未修改密碼。

調(diào)查人員表示,隨著時(shí)間的推移,這些缺陷已成為嚴(yán)重的漏洞。這些情況反映出美國(guó)墾務(wù)局未加強(qiáng)內(nèi)部的風(fēng)險(xiǎn)管理實(shí)踐來應(yīng)對(duì)關(guān)鍵基礎(chǔ)設(shè)施迅速升級(jí)的威脅。

加強(qiáng)賬號(hào)管理,防范內(nèi)部威脅的五大建議

為此,美國(guó)內(nèi)政部監(jiān)察長(zhǎng)辦公室提出五大建議:

限制具有提升權(quán)限的員工數(shù)量,實(shí)施權(quán)限訪問最小化原則。

刪除所有 ICS 組賬號(hào),并禁止在支持水電站的所有內(nèi)部系統(tǒng)中使用此類賬號(hào)。

實(shí)施控制,以確保在不需要時(shí)移除 ICS 用戶賬號(hào)。

實(shí)施控制,以確保定期修改密碼。

對(duì)每位員工的角色進(jìn)行風(fēng)險(xiǎn)分析,建立適當(dāng)?shù)念~外背景調(diào)查程序。

美國(guó)墾務(wù)局官員贊同內(nèi)政部監(jiān)察長(zhǎng)辦公室提出的其中兩項(xiàng)關(guān)于密碼安全的建議,但不同意其它三項(xiàng)建議。美國(guó)內(nèi)政部監(jiān)察長(zhǎng)辦公室認(rèn)為這五個(gè)問題均未得到解決,并表示會(huì)將問題轉(zhuǎn)交給內(nèi)政部政策、管理和預(yù)算辦公室做進(jìn)一步審查。

2018年6月5日,美國(guó)墾務(wù)局向博思艾倫和 Spry Methods 授予4500萬(wàn)美元的合同,旨在確保600多座水壩的安全性,防范網(wǎng)絡(luò)威脅。

責(zé)任編輯:仁德才

- 相關(guān)閱讀

- 火力發(fā)電

- 風(fēng)力發(fā)電

- 水力發(fā)電

- 光伏太陽(yáng)能

-

從垃圾“無(wú)處安放”到“變廢為寶” 潮南區(qū)生活垃圾焚燒發(fā)電廠計(jì)劃9月投入商業(yè)運(yùn)營(yíng)

-

聚焦|河北官方承認(rèn):煤改氣搞得“太多了”!

-

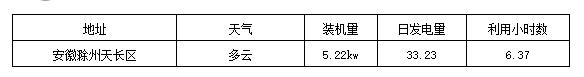

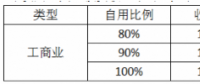

標(biāo)桿電站迎來首個(gè)夏至日 發(fā)電量數(shù)據(jù)全公開

-

從垃圾“無(wú)處安放”到“變廢為寶” 潮南區(qū)生活垃圾焚燒發(fā)電廠計(jì)劃9月投入商業(yè)運(yùn)營(yíng)

-

聚焦|河北官方承認(rèn):煤改氣搞得“太多了”!

-

煤價(jià)持續(xù)高位 2017年全國(guó)規(guī)模以上火電企業(yè)利潤(rùn)同比下降83%

-

風(fēng)能充電更省錢 美國(guó)科研團(tuán)隊(duì)創(chuàng)新清潔能源應(yīng)用

-

首批出口土耳其風(fēng)電項(xiàng)目貨物在天津港啟運(yùn)

-

美國(guó)最大風(fēng)電場(chǎng)落戶紐約州長(zhǎng)島